Mentre stai leggendo questo articolo, sempre più password vengono rubate e trapelate a causa di violazioni dei dati. A questo punto, ti starai chiedendo se gli hacker siano diventati più intelligenti o se le organizzazioni non stiano dando alla protezione dei dati l’importanza che merita.

Nella maggior parte dei casi, oltre il 67%, si tratta di furto di credenziali, social engineering, phishing o compromissioni delle e-mail aziendali. Spesso queste tipologie di attacchi vengono facilitate dalla scelta di credenziali deboli (37%) o da un errore umano (22%). È quello che emerge dall’ultimo report pubblicato da Verizon Business (1): “Data Breach Investigations Report 2020”.

Un altro fatto interessante che emerge al di là da questo report, è che oltre l’80% delle violazioni nell’ambito dell’hacking coinvolge la forza bruta o l’uso di credenziali smarrite o rubate.

Una violazione è dannosa per le aziende: può comportare la perdita di clienti e partnership, compromettere la proprietà intellettuale e implicare azioni legali; possono essere necessari anni per riprendersi e alcune aziende possono non riprendersi più.

Secondo il report pubblicato da IBM (2), in Italia il costo medio relativo al furto o alla perdita di un singolo dato è pari a 125 euro, con un costo medio complessivo delle violazioni di dati pari a 2,90 milioni di euro.

Possiamo confermare con convinzione che i costi ora superano i vantaggi dell’utilizzo delle password, che sempre più diventano prevedibili e rendono gli utenti vulnerabili ai furti.

Le password non servono più

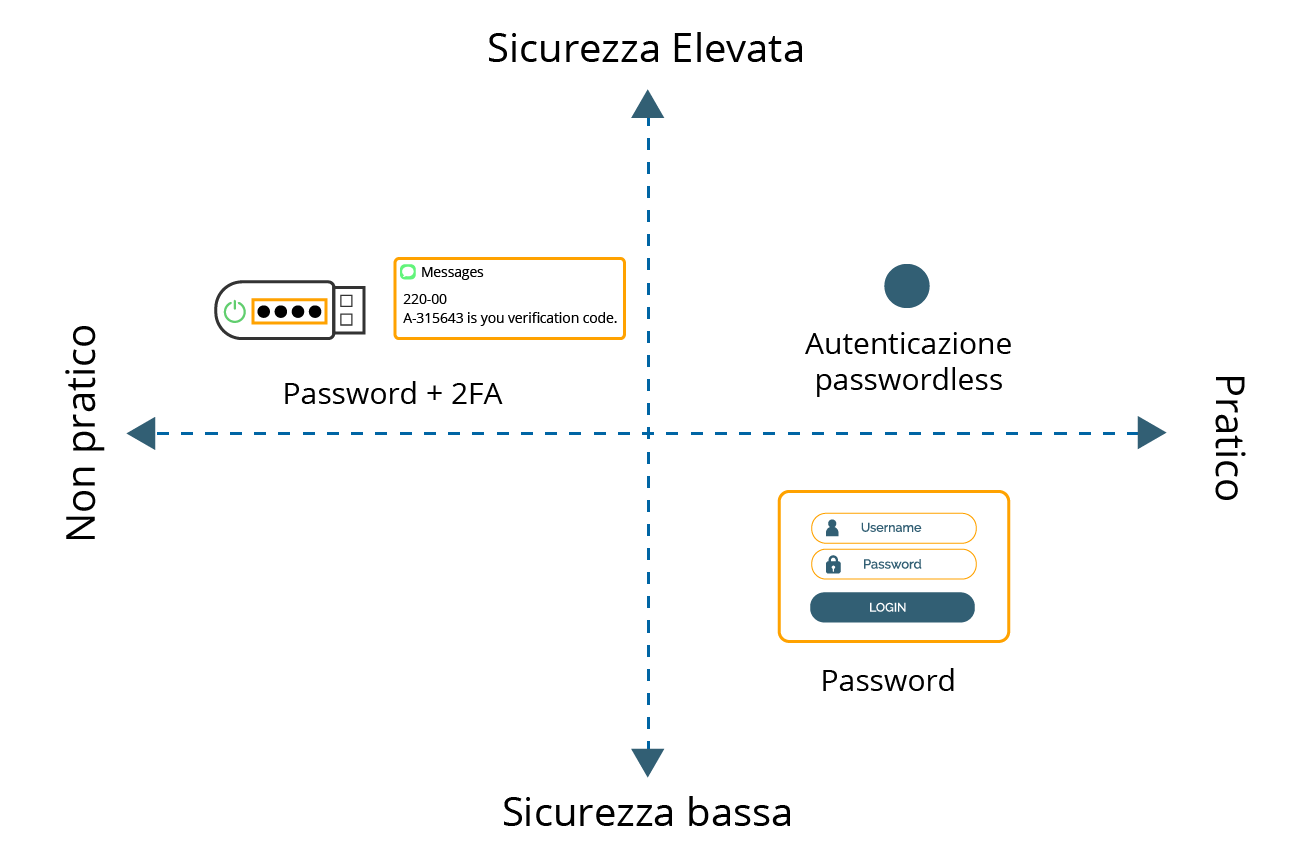

Le password sono sempre state una sfida nel panorama della sicurezza, essendo uno dei modi più comuni con cui gli hacker penetrano nell’ecosistema aziendale. Le password semplici e di uso comune consentono infatti agli intrusi di ottenere facilmente l’accesso e il controllo di un dispositivo informatico. Per proteggere il loro perimetro, le aziende hanno dovuto implementare altri metodi che vanno oltre l’utilizzo della semplice password per la protezione, quali ad esempio l’autenticazione multi-fattore (MFA).

Combinando la password con un pin o la biometria, l’autenticazione a più fattori ha presentato un metodo più sicuro per tutti. Tuttavia, a seconda dell’implementazione, l’MFA può anche portare a una crescente complessità per quanto riguarda l’esperienza utente. È fondamentale per i teams IT offrire un’esperienza utente senza interruzioni, bilanciando al contempo i rischi per la sicurezza.

Fonte: Microsoft

Oggi la sicurezza IT si sta muovendo verso l’autenticazione senza password, utilizzando tecnologie avanzate come la biometria, il PIN e la crittografia a chiave pubblica/privata. Inoltre, nuovi standard come Web Authentication API (WebAuthN) e Fast Identity Online (FIDO2) consentono l’autenticazione senza password su tutte le piattaforme. Questi standard sono progettati per sostituire le password con dati biometrici e dispositivi che le persone utilizzano già all’interno delle aziende, come chiavi di sicurezza, smartphone, scanner di impronte digitali o webcam.

Adottare una strategia passwordless per le imprese significa:

- Migliorare l’esperienza utente

Una riduzione della frustrazione degli utenti e un aumento della produttività. - Ridurre i tempi e costi dell’IT

Una riduzione del carico amministrativo dei ticket di help desk relativi alle password e delle reimpostazioni delle password. - Environment più sicuro

L’eliminazione di minacce e vulnerabilità legate alle password (phishing, password rubate o deboli, riutilizzo delle password, attacchi di forza bruta, ecc.).

Introduzione a passwordless authentication

Passwordless authentication è un metodo per verificare le identità degli utenti senza l’uso di password o altri segreti memorizzati.

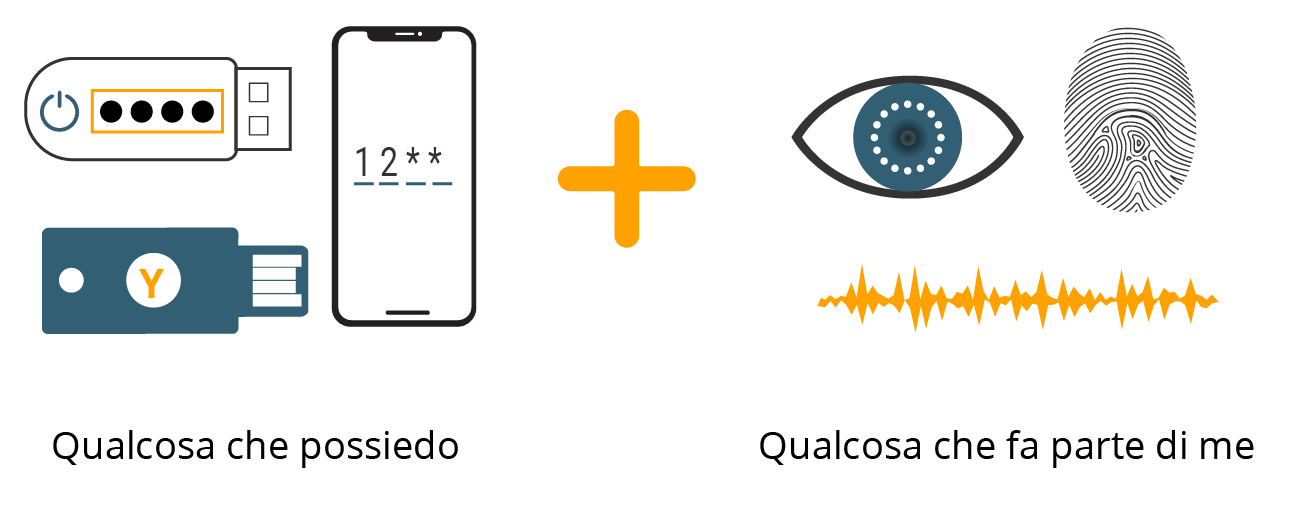

Invece delle password, l’identità può essere verificata richiedendo all’utente una combinazione di:

- Qualcosa che possiede: un oggetto che identifica in modo univoco l’utente (ad es. Yubico key, un dispositivo mobile registrato o un token hardware)

- Qualcosa che egli è: la firma biometrica di una persona (ad esempio impronta digitale, viso, retina, ecc.).

Questo tipo di autenticazione utilizza la crittografia a chiave asimmetrica: il dispositivo crea una coppia di chiavi (pubblica e privata) al momento della registrazione. Durante l’autenticazione, l’accesso alla chiave privata, utile al processo di firma, può essere effettuato solo utilizzando qualcosa che l’utente possiede (PIN) o che egli è (impronta digitale, retina, ecc).

Implementare un processo di autenticazione di tipo passwordless non è un compito da poco, soprattutto quando si ha a che fare con tante utenze, un numero considerevole di app, infrastrutture ibride e flussi di accesso complessi. Il raggiungimento di un ambiente completamente privo di password è un viaggio che implica un approccio graduale che tuttavia deve tenere il passo con l’inarrestabile evoluzione tecnologica. Sebbene l’eliminazione completa delle password sia ancora lontana, è già possibile ridurre la dipendenza da esse.

Noi di Athesys ti consigliamo di avere alcuni esperti assegnati specificamente al tuo percorso “zero trust”, in modo da poter risolvere eventuali problemi non appena si presentino; se eseguito correttamente, un approccio senza password riduce al minimo la probabilità di una violazione a causa del furto delle credenziali.

Fonti: