Alleviare il carico dell’help desk, ridurre la frustrazione degli utenti e diminuire il rischio di accessi malintenzionati. Queste sono le motivazioni principali per diminuire la dipendenza dalle password e per adottare un sistema di autenticazione passwordless.

Questo comporta tecnologie in grado di supportarlo, tempo alle aziende per l’implementazione e soprattutto sviluppare una nuova mentalità. Si consiglia di adottare un approccio graduale per garantire l’accesso agli utenti, procedere a piccoli step che conducano ad un futuro completamente senza password.

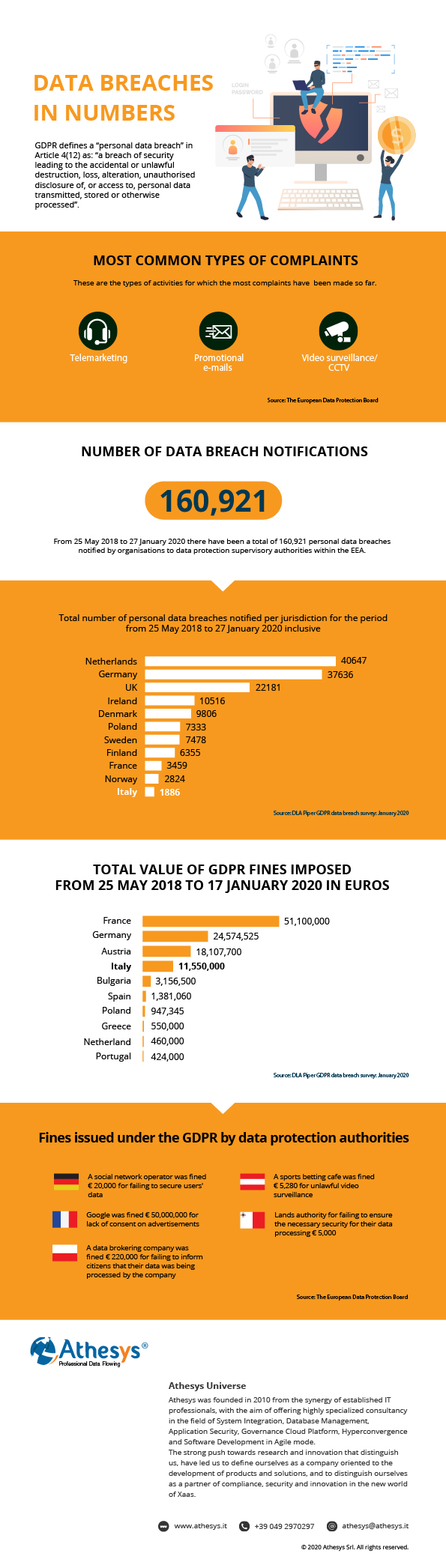

Secondo Microsoft ci sono quattro fasi che un’azienda deve affrontare per adottare una soluzione passwordless:

-

Sviluppare un’offerta di sostituzione delle password

Prima di implementare una soluzione passwordless bisogna ridurre la dipendenza dalle password selezionando casi d’uso specifici. In questa fase è necessario trovare delle soluzioni che sostituiscono le password con altri metodi di autenticazione come ad esempio FIDO2. -

Ridurre l’area della superficie della password visibile dall’utente

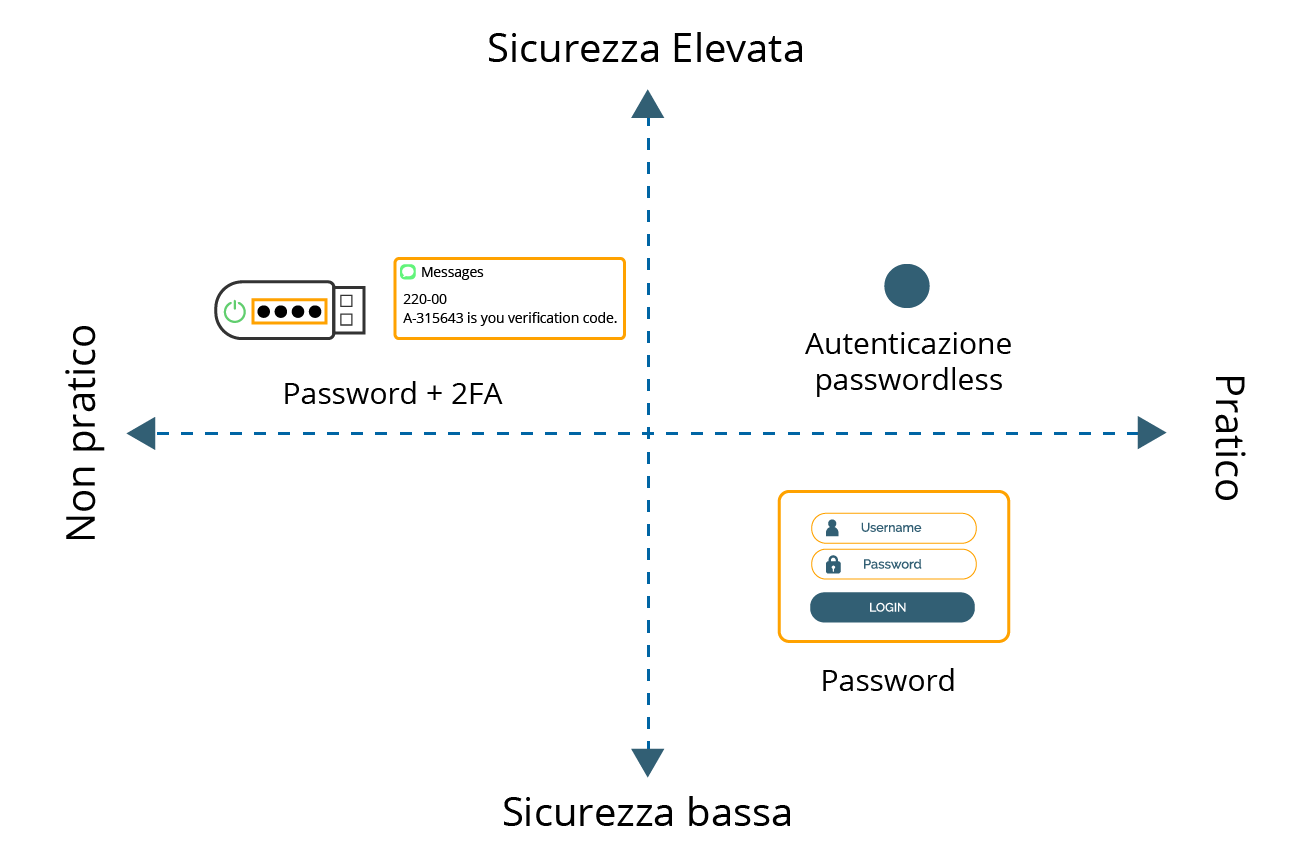

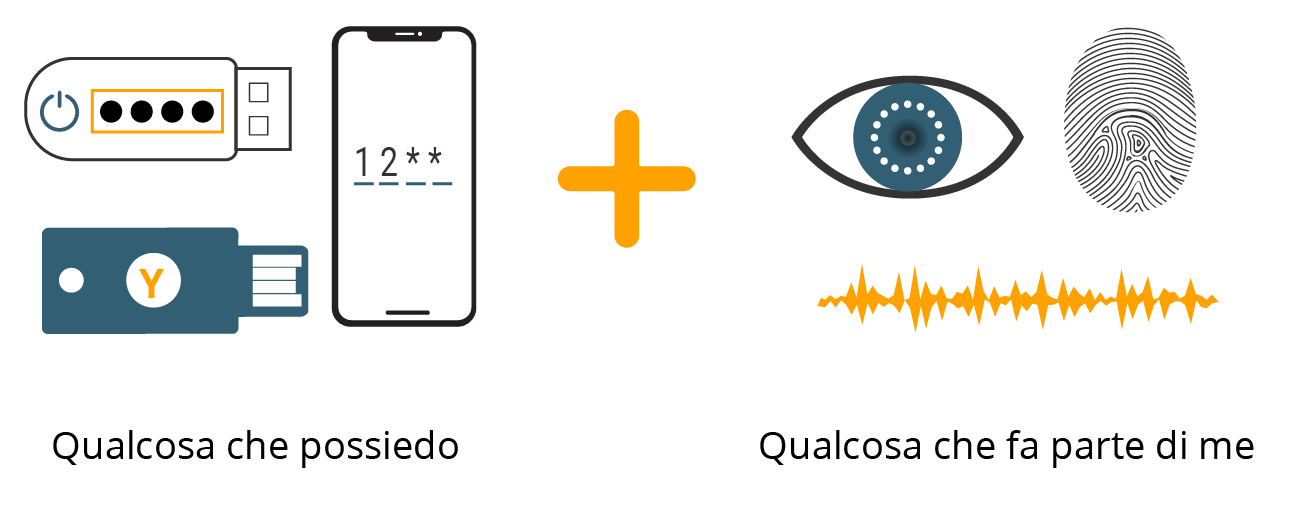

L’obiettivo di questo passaggio consiste nel raggiungere uno stato in cui gli utenti sanno di avere una password, ma non la usano mai. L’ambiente e i flussi di lavoro devono interrompere la richiesta di password. In questa fase è possibile ridurre la dipendenza dalle password implementando l’MFA che consiste nell’aggiungere ulteriori livelli di sicurezza alle procedure di login al fine di ridurre considerevolmente il rischio di accessi non autorizzati e sfruttando SSO che consente agli utenti di accedere a più applicazioni con un unico set di credenziali di accesso, fornendo così un accesso più semplice a una varietà di applicazioni web, al fine di garantire un’esperienza utente migliore. -

Transizione in una distribuzione con password

Nel terzo passaggio l’utente non dovrà mai usare la password nei propri flussi di lavoro.

Per raggiungere questo obiettivo bisogna applicare criteri di accesso basati sul contesto dell’utente, del dispositivo, della posizione, del comportamento in modo da garantire che l’autenticazione possa essere considerata attendibile. -

Eliminare le password dalla directory delle identità

La fase finale del viaggio consiste nell’eliminare del tutto le password dall’identità. In questo modo l’utente non utilizza la password, la password non “esiste” più.

Fig. 1 – Strategia passwordless secondo Microsoft,

Bisogna sottolineare che la strada verso un’autenticazione senza password è un viaggio e la durata di questo viaggio varia per ciascuna azienda ed è molto importante che i decision-makers comprendano i criteri in grado di influenzare la durata di questo viaggio.

Scegliere la giusta tecnologia con Microsoft?

Grazie ai nuovi standard aperti di autenticazione come FIDO2 e sistemi di riconoscimento biometrico, il numero di tecnologie che mirano a ridurre l’uso della password è aumentato. Microsoft offre soluzioni basate su piattaforma, hardware o software che puoi provare da oggi per mappare con i tuoi requisiti di passwordless authentication.

Windows Hello versione business

Windows Hello permette di sbloccare il dispositivo, PC o mobile, senza la digitazione di una password, grazie all’utilizzo dei sensori biometrici o un PIN che verifica l’identità dell’utente. La licenza business fornisce sicurezza aggiuntiva, crittografia PKI, policy di deployment e criteri di sicurezza per controllare la complessità del PIN.

Molte aziende pensano che costringere gli utenti a utilizzare password complesse sia sufficiente per la sicurezza.

Qual è la differenza tra l’utilizzo di una password e Windows Hello?

La principale differenza sta nel fatto che un PIN o un’impronta digitale è una credenziale locale, mentre una password è una credenziale centralizzata. Questa è una distinzione importante da capire perché se un utente malintenzionato scopre qual è il tuo pin, non può usarlo come se fosse una password perché il PIN è associato a quel particolare dispositivo registrato in modo che possa essere utilizzato solo da quel dispositivo. La password invece può essere utilizzata da qualsiasi luogo.

Microsoft Authenticator

L’app Microsoft Authenticator consente agli utenti di verificare la propria identità e di autenticarsi sul proprio account di lavoro o personale senza digitare una password. Invece di utilizzare una password, gli utenti confermano la propria identità utilizzando il telefono cellulare tramite la scansione delle impronte digitali, il riconoscimento del viso, dell’iride o il PIN.

Come funziona?

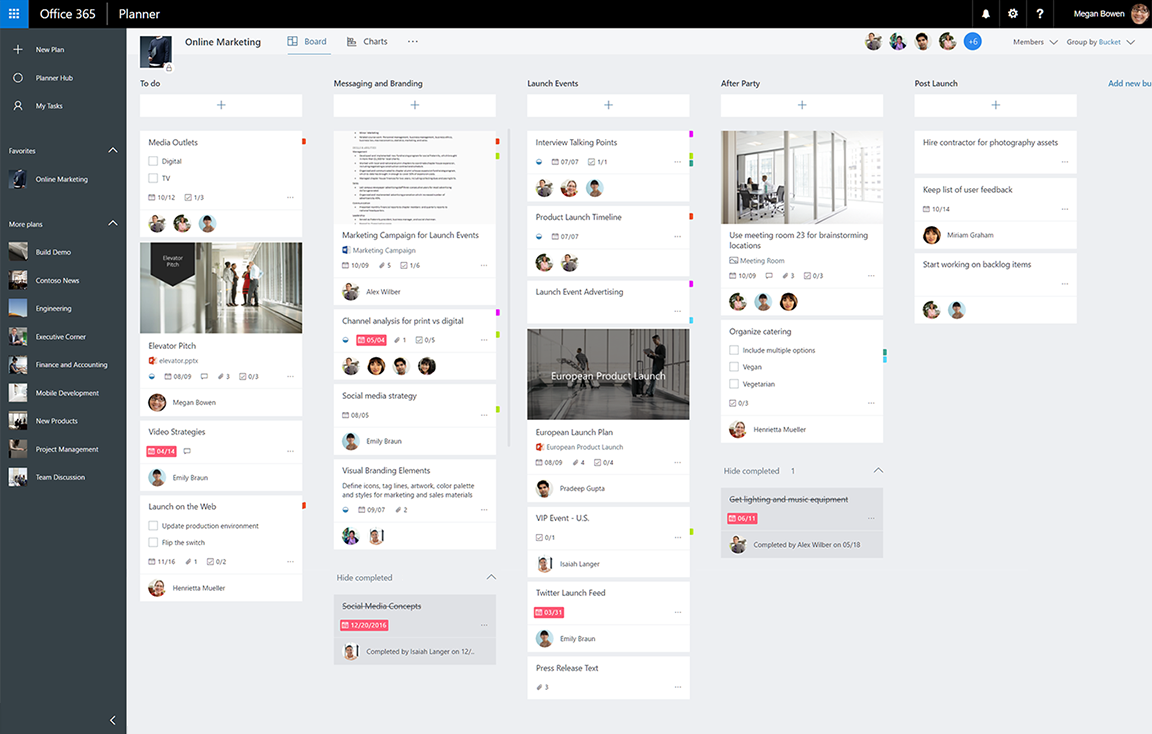

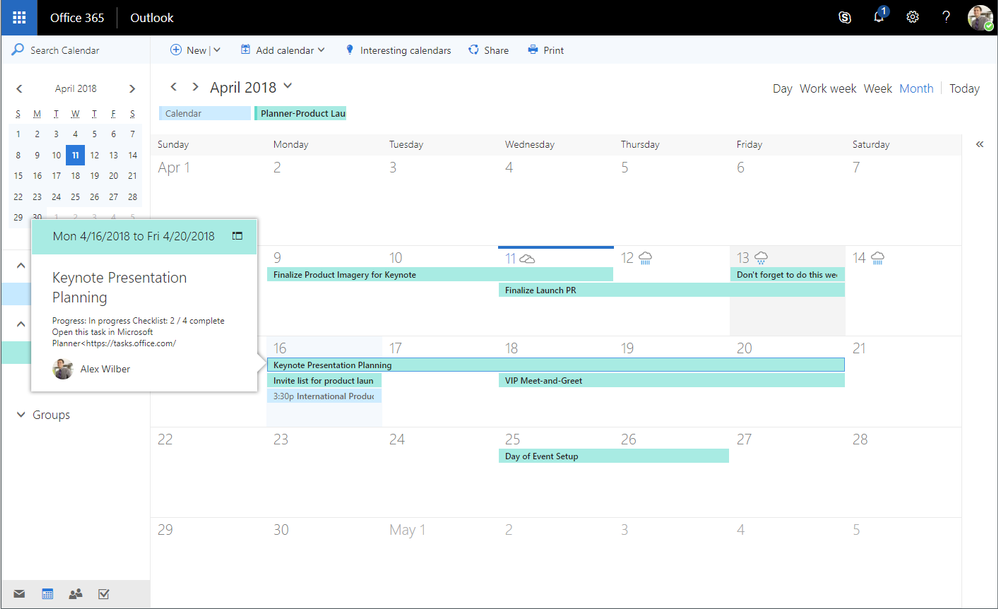

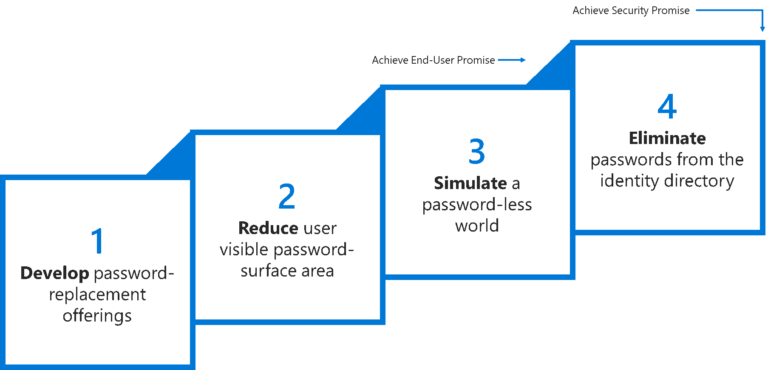

Fig. 2 – La prima volta che un account Microsoft accede a Windows con l’app Microsoft Authenticator

Immagine tratta da www.microsoft.com, Anastasiya Tarnouskaya

Dopo aver digitato un nome utente, al posto di una richiesta di password, l’utente riceve una notifica push per verificare la presenza. Nell’app, gli utenti confermano la propria identità abbinando un numero nella schermata di accesso, con un’autenticazione biometrica come la scansione del viso, un’impronta digitale o un PIN per sbloccare la chiave privata e completare l’autenticazione.

Chiavi di sicurezza FIDO2

Per le aziende che hanno un ambiente PC condiviso, la soluzione FIDO di Microsoft fornisce un modo semplice per gli utenti di autenticarsi senza digitare un nome utente o una password. Le chiavi di sicurezza FIDO2 offrono anche un’ottima opzione per le aziende che sono molto sensibili alla sicurezza o hanno dipendenti che non sono disposti o in grado di utilizzare il proprio telefono come secondo fattore.

Architettura del flusso di autenticazione passwordless

Tutte e tre le tecnologie di Microsoft utilizzano lo stesso modello di autenticazione crittografica, con credenziali basate sul certificato o sulla coppia di chiavi asimmetriche. Queste credenziali sono associate al dispositivo che può essere un pc, un telefono cellulare o una chiave di sicurezza FIDO2.

L’autenticatore genera una coppia di chiavi e restituisce la chiave pubblica. Facoltativamente, l’autenticatore restituisce anche un’attestazione al provider di identità come Azure Active Directory.

Il provider di identità convalida l’identità dell’utente e mappa la chiave pubblica a un account utente durante la fase di registrazione o provisioning.

Le chiavi private sono associate ad un unico dispositivo, archiviate in modo sicuro sul dispositivo stesso e non vengono mai condivise. Queste chiavi non si spostano e non vengono mai inviate a dispositivi o server esterni. L’inserimento del PIN o di un elemento biometrico fanno sì che i dispositivi utilizzino la chiave privata per firmare i dati inviati crittograficamente al provider di identità. Il provider di identità verifica l’identità dell’utente e autentica l’utente.

Passare a passwordless authentication è un approccio a lungo termine e in evoluzione. Il raggiungimento di un ambiente completamente privo di password è un viaggio che implica l’adozione di tecnologie adatte ed un cambio di mentalità.

Contattaci per scoprire di più su ciò che Microsoft sta facendo per aprire la strada a un futuro senza password e come implementare le sue tecnologie nel tuo ecosistema aziendale.